Türk Telekom‘un internet bağlantısına müdahale ederek, bilgisayarlara casus yazılım yüklediği iddia ediliyor. Türkiye ve Mısır’ı casus yazılım yaymak ve kripto para madenciliği yaptığını söyleyen Toronto Üniversitesi bünyesindeki Citizen Lab, detaylı bir makale yayınladı. Makalede Türk Telekom’un indirilmek istenen uygulamalara zararlı yazılımlar entegre ettiği belirtiliyor.

Toronto Üniversitesi’ne bağlı The Citizen Lab tarafından hazırlanan rapor, Türkiye ve Mısır’da kullanılan Sandvine/Procera Networks Derin Veri Analizi (DPI) cihazlarının (middleboxların) muhtemelen devletler ya da internet hizmet sağlayıcılar (ISP) tarafından kötücül ya da başka amaçlar için kullanıldığını ortaya çıkardı.

Raporda belirtilene göre ayrıca download.com’dan indirilen bir çok yazılıma da Türk Telekom tarafından müdahale edildi.

Rapora göre, Türk Telekom ağındaki bir dizi middlebox, program indirmeye çalışan yüzlerce kullanıcıyı, bu programların casus yazılımla paketlenmiş versiyonlarına yönlendiriyor.

Operatörler tarafından programla aynı pakete konulan casus yazılımın StrongPity APT saldırılarında kullanılana çok benzediği görüldü. Türkiye’deki operatörlerin StrongPity casus yazılımına geçmeden önce, sadece devlet kuruluşlarına satılan FinFisher casus yazılımı kullandığına dair haberler çıkmıştı.

Casus yazılımlara yönlendirme nasıl oluyor?

Bill Marczak, Jakub Dalek, Sarah McKune, Adam Senft, John Scott-Railton ve Ron Deibert’ten oluşan The Citizen Lab ekibi, Avast Antivirus, CCleaner, Opera, ve 7-Zip gibi resmi sağlayıcılardan Windows uygulamaları indiren Türkiye ve Suriye’deki kullanıcıların, HTTP yönlendirmesi enjeksiyonu ile casus yazılıma yöneltildiklerini tespit etti. Bu programların resmi web siteleri güvenilir HTTPS bağlantıları desteklemelerine rağmen kullanıcıyı yönlendirdikleri indirme bağlantısı HTTPS olmadığı için casus yazılıma yöneltme mümkün olabiliyor.

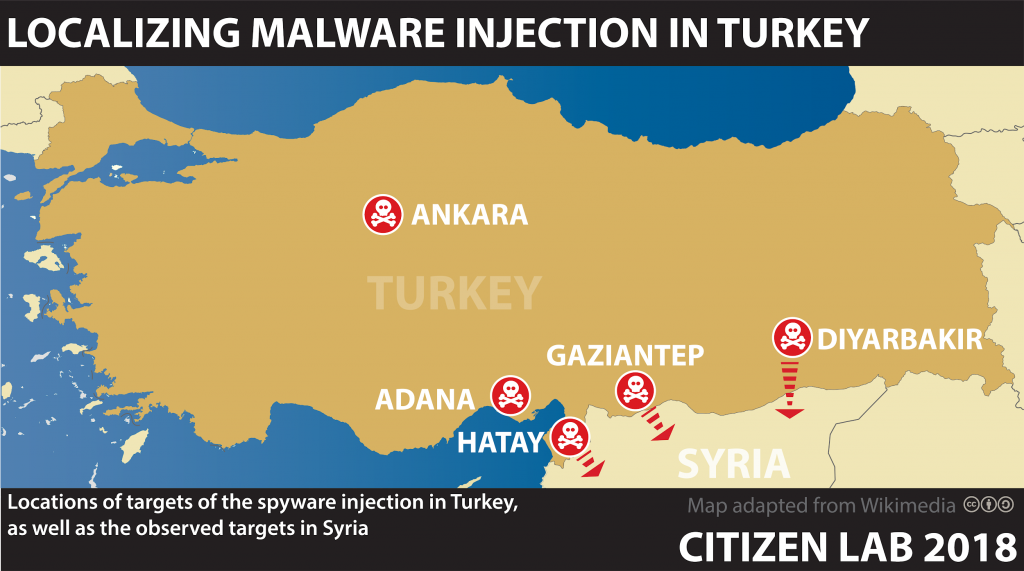

Raporda saldırıların yoğunluklu olarak Suriye sınırı yakınlarındaki yerlere gerçekleştirildiği belirtiliyor;

Türk Telekom ağında bir dizi middleboxun, birtakım meşru programları indirmeye çalışan yüzlerce kullanıcıyı, bu programların casus yazılımla paketlenmiş versiyonlarına yönlendirdiğini tespit ettik.

Operatörler tarafından programla aynı pakete konulan casus yazılımın StrongPity APT saldırılarında kullanılana çok benzediğini gördük. Türkiye’deki enjeksiyonun operatörleri, StrongPity casus yazılımına geçmeden önce, “yasal dinleme” casus yazılımı FinFisher kullanıyordu. FinFisher, bu yazılımın yalnızca devlet kuruluşlarına satıldığını iddia ediyor.Avast Antivirus, CCleaner, Opera, ve 7-Zip gibi resmi sağlayıcılardan Windows uygulamaları indiren Türkiye ve Suriye’deki kullanıcıların, HTTP yönlendirmesi enjeksiyonu marifetiyle sessizce casus yazılıma yöneltildiklerini tespit ettik. Bu programların resmî web siteleri HTTPS bağlantıyı desteklemelerine rağmen, kullanıcıyı yönlendirdikleri indirme bağlantısı HTTPS olmadığından casus yazılıma yöneltme mümkün olabiliyor. Bunun yanı sıra, yine Türkiye ve Suriye’den kullanıcılar CBS Interactive’in Download.com sitesinden (CNET tarafından sağlanan bir yazılım indirme platformu) çeşitli uygulamalar indirdiklerinde casus yazılım içeren versiyonlarını alıyorlar. Download.com, “güvenli indirme” bağlantıları sağlıyormuş gibi görünse de HTTPS desteklemiyor.

Türkiye alanında yaptığımız taramalar, bu casus yazılım enjeksiyonunun en az beş şehirde kullanıldığını gösteriyor. Türkiye’deki hedeflere ek olarak, Türk Telekom abonelerinin sınırın diğer tarafına yansıttığı wi-fi bağlantıları üzerinden, bazen düzinelercesi tek IP adresini paylaşarak internet kullanan Suriyeli kullanıcılar da hedef olmuş durumda. İncelediğimiz bir vakada, Türkiye menşeili tek bir IP adresini yüzlerce Suriyeli kullanıcı paylaşmaktaydı. Wi-Fi yönlendirici sayfalarında herkese açık olan verilere dayanarak, hedef alınmış olan en az iki IP adresinin YPG’li (Kürt milisler) kullanıcılara hizmet ettiğini belirledik. YPG, Türkiye hükümetinin 2018 Ocak’ta başlattığı hava ve kara operasyonlarının hedefinde. YPG kontrolünde olmayan İdlib gibi bölgeler de hedefte.